Last Updated on September 19, 2024

How Pegasus Spyware can control your mobile?

Pegasus is a type of software designed for mobile phones, and it has the capability to turn an installed mobile phone into a mobile surveillance device. This capability is under the control of the hacker who has gained access to the phone.

International investigators categorize this as a mobile application used for surveillance of journalists. They believe it is primarily employed for monitoring the information sources of media professionals.

Information has been received indicating that this surveillance application was used in 45 countries in 2018 alone. Among these countries are Mexico, Saudi Arabia, Bahrain, Morocco, Israel, the United States, and the United Arab Emirates.

Investigators have confirmed that this application has been used to monitor journalists and civil activists in these countries.

According to Citizen Lab, in 2019, the widely used WhatsApp application was targeted by Pegasus surveillance, affecting approximately 100 human rights activists and journalists across about 20 countries worldwide.

Facebook, the owner of the WhatsApp application, later revealed that the threat was from Pegasus, a surveillance software developed by the Israeli NSO Group. This software could potentially be used by state security services to gather information on criminals and terrorists, or could be related to other similar applications.

These spyware applications have the capability to monitor, record, and collect both existing data on an infected phone and future activities. This includes obtaining information on phone conversations (call and call logs), messages exchanged through messaging apps, and real-time location data of the mobile phone.

Not only that, but the Pegasus surveillance software also has the capability to activate the camera and microphone of the relevant mobile phone, allowing for the observation of surrounding events and eavesdropping on conversations.

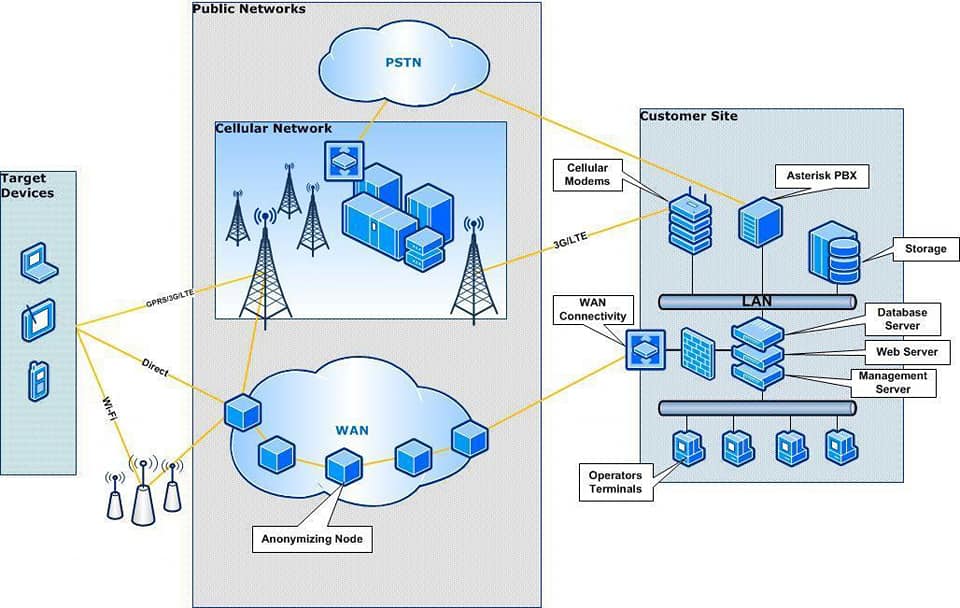

The Pegasus spyware can operate undetected on mobile phones with Android, iOS, and BlackBerry operating systems, meaning that the owner may not be aware of its presence. Identifying its activity on a device generally requires the assistance of a security expert knowledgeable in system security.

If you believe that you or someone you know might be targeted by surveillance or that the Pegasus application is currently active on your phone:

- Immediately stop using the phone.

- Keep the phone in a secure and isolated location where neither you nor your trusted contacts are present.

- Log out of all user accounts associated with that phone.

- Change all passwords on any computer or other devices.

- If you are not well-versed in technical matters, seek assistance from a digital security expert. There are several ways in which the Pegasus application could be installed on your phone.

1. Zero-day attacks

Through this method, there is a possibility of installing the application on your phone via a vulnerable spot in an app that is not properly updated, without the user’s intervention.

For example, in the case of the WhatsApp installation mentioned earlier, the person owning the phone received a WhatsApp call from an unknown number. As a result, the WhatsApp app crashed, and there may have been a missed call or a number that did not appear in the call registry.

Mitigating the impact of zero-day attacks is not a simple task. In other countries, journalists targeted by this threat have become accustomed to buying inexpensive, small mobile phones regularly, using them for a short period like a month, and then destroying them before switching to a new device.

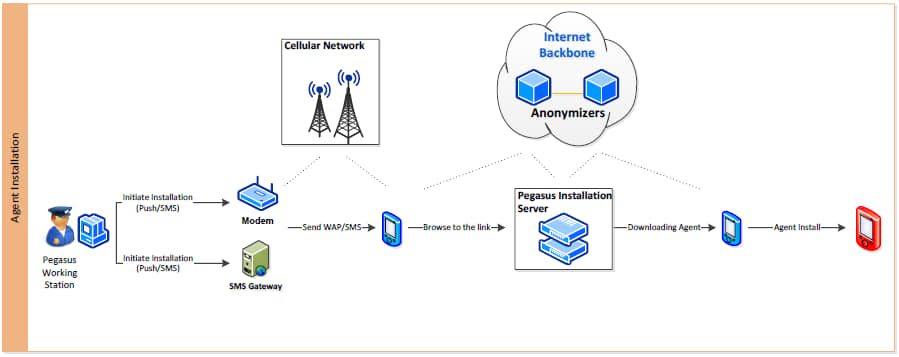

2. Spear-phishing attacks

Through this method, hackers send a message designed as needed to a target journalist or user. This message often contains a link or document that appears essential, creating psychological pressure on the user to click on it.

This message can arrive as a text message (SMS), email, chat messenger message, or social media message. Once the target user clicks on the link, the Pegasus application is installed on their phone.

2.1 According to investigations conducted by Citizen Lab and Amnesty International, the aforementioned messages can reach you in the following ways:

- As a message received through a consulate office you know or a media organization you are familiar with.

- As a message indicating that the target user’s phone is currently under security threat.

- As a message related to your employment.

- As a message containing photos of or information about close, trusted individuals.

- As a message related to financial services provided by credit card, bank, or other institutions.

2.2 To protect yourself from such spear-phishing attacks:

- A. Verify the sender of the message through other means if possible. If the sender is someone you do not know, checking the information through secondary sources might not be entirely safe, as that information could be deliberately crafted by the hackers to mislead.

- B. If you must open a message, do so using a secondary device. Keep this secondary device deactivated and with its battery removed whenever not in use. Regularly perform a factory reset on this device, as it too might be compromised.

- C. If the message contains a shortened link (e.g., using URL shorteners like Bitly or TinyURL), use a URL expander like Urlex to check if the link is safe.

- D. Avoid using the default web browser and instead use an alternative browser. For example, since Android devices commonly use Google Chrome and Apple devices use Safari as default browsers, Pegasus spyware is often designed to target these default browsers. Using an alternative web browser can reduce the risk of exposure.

3. Physical installation by an adversary

There is also the possibility of physically installing surveillance or information-gathering software on the target individual’s phone.

- A. Do not leave your mobile phone unattended in places where others can access it.

- B. If your phone is handed over to someone else for inspection during security checks, such as at border crossings or during searches, ensure that it is deactivated and handed over. Otherwise, remain vigilant about your phone at all times.

- C. Use passwords that are difficult for others to guess, incorporating a combination of letters, numbers, and symbols.

Sinhala Version

ඔබට හොරෙන් ඔබේ ජංගම දුරකතනයෙන් ඔත්තු බලන පෙගසස්

පෙගසස් (Pegasus) යනු ජංගම දුරකතන සඳහා නිෂ්පාදනය කරන ලද මෘදුකාංගයක් වන අතර, එම මෘදුකාංගය ස්තාපනය (install) කරන ලද ජංගම දුරකතනයක්, ජංගම ඔත්තු බැලීමේ උපාංගයක් (mobile surveillance) බවට පත් කර ගැනීමේ හැකියාව එම දුරකතනය ග්රහණයට ගත් හැකර්වරයා සතුවේ.

අන්තර්ජාතික පරීක්ෂකවරුන් මෙය වර්ග කරනු ලබන්නේ ජනමාධ්යවේදීන් ගේ ඔත්තු බැලීම සඳහා යොදා ගන්නා ජංගම දුරකතන යෙදුමක් (mobile application) ලෙසය. ප්රධාන වශයෙන් මෙය මාධ්යවේදීන්ගේ තොරතුරු මූලාශ්ර පිළිබඳ ඔත්තු බැලීම සඳහා යොදා ගනු ලබන බව ඔවුන්ගේ අදහසය.

2018 වසර තුලදී පමණක් මෙම ඔත්තු බැලීමේ යෙදුම රටවල් 45ක් තුල යොදාගත් බවට තොරදුරු ලැබී ඇති අතර, මෙක්සිකෝව, සවුදි අරාබිය, බහරේනය, මොරොක්කෝව, ඊශ්රායලය, අමෙරිකා එක්සත් ජනපදය සහ එක්සත් අරාබි එමීර් රජ්ය ඒ අතරින් රටවල් කිහිපයකි.

මෙම රටවල මාධ්යවේදීන් සහ සිවිල් ක්රියාකරිකයන් ගේ ඔත්තු බැලීම සඳහා මෙම යෙදුම යොදාගත් බවට පරීක්ෂකයන් තහවුරු කරගෙන ඇත.

සිටිසන් ලැබ් (citizen lab) ආයතනයට අනුව 2019 වසරේදී ලොව සුපතල වට්ස් ඇප් (whatsapp) යෙදුම පෙගසස් ඔත්තු බැලීමේ අවධානමට ලක්වූ අතර, එය ලොව පුරා රටවල් 20ක පමණ මානව හිමිකම් ක්රියාකාරීන් සහ ජනමාධ්යවේදීන් 100දෙනෙකු පමණ මෙම අවදානමට ලක් විය.

වට්ස් ඇප් යෙදුමේ අයිතිය හිමි ෆේස්බුක් (facebook) සමාගම පසුව අනාවරණය කරගන්න ලද්දේ එය පෙගසස් (pegasus) ඔත්තු බැලීමේ යෙදුම හෝ ඊශ්රායල් NSO group මගින් නිර්මාණය කළ අපරාදකරුවන්, ත්රස්තවාදීන්ගේ තොරතුරු එක් රැස්කිරීම සඳහා රාජ්යන්හි ආරක්ෂක සේවාවන් වෙනුවෙන් නිර්මාණය කරන ලද ඒහා ආශ්රිත වෙනත් යෙදුමක් විය හැකි බවය.

මෙම ඔත්තු බැලීමේ යෙදුම් (spyware) මගින් ආසාදිත දුරකතනයේ දැනටමත් පවතින දත්තයන් මෙන්ම අනාගතයේ සිදුවන ක්රියාකරකම් සෝදිසි කිරීම(monitor), පටිගත කිරීම (monitor) සහ දත්ත් ඒකරාශි කිරීමේ (collecting data) හැකියාව ඇත.

ඒ අතර දුරකතන සංවාද තොරතුරු (call and call logs), මැසේජ් ඇප්ස් හරහා හුවමාරුවන පණිවිඩ (messaging app data), ඒ මොහොතේ ජංගම දුරකතනය පවතින ස්ථානය (real time location) පිළිබඳ තොරතිරු ලබා ගැනීමේ හැකියාවද මෙම ඔත්තු බැලීමේ මෘදුකාංගය සතුය.

එපමණක් නොව අදාල ජංගම දුරකතනයේ කැමරාව සහ මයික්රෆෝනය සක්රීය කර අවට සිදුවන සිදුවීම නැරඹීමේ මෙන්ම හඬ ඇසීමේ හැකියාවද සතුය.

පෙගසස් ඔත්තු බැලීමේ යෙදුම ඇන්ඩ්රොයිඩ් (android), ඇපල් (ios), බැලැක්බෙරි (blackberry) මෙහෙයුම් පද්දති සහිත ජංගම දුරකතන වලට පරිශීකලයාට (owner) නොදැනෙනසේ, එහි ක්රියාකරීත්වය හඳුනාගත නොහැකිසේ ක්රියාකරීව පැවතිය හැකි අතර, අදාල පරිශීලකයාට තමන් ගේ දුරකතනයේ දැනටමත් මෙමයෙදුම සක්රීයව පවතින බව දැනගත හැක්කේ පද්දති ආරක්ෂාව පිළිබඳ ප්රවීණයෙකුගේ (security expert) සහය ලබා ගැනීමෙන් පමණි.

ඔබ ඔත්තු බැලීමේ ක්රියාවට ලක්විය හැකි අයෙකු හෝ මේ වනවිටත් ඔබගේ දුරකතනයේ පෙගසස් යෙදුම ක්රියාකාරීව පවතින්නේ යයි ඔබ සිතනවා නම්:

- එම දුරකතනය භාවිතය වහාම නවතා දමන්න.

- එම දුරකතනය ඔබ හෝ ඔබගේ හිතමිතුරන් ආශ්රිතයන් නොගැවසෙන හුදකලා ස්තානයක වෙන්කර තබන්න.

- එම දුරකතනය හා සම්බන්දව පවතින ඉබගේ සියලුම ගිණුම් (user accounts) වලින් ලොග් අවුට් (log out) වන්න.

- පරිගණකයක් හෝ වෙනත් device එකකින් සියලුම පාස්වර්ඩ්(password) වෙනස් කරන්න.

- ඔබ තාක්ෂණික උපංගයන් පිළිබඳ එතරම් දැනුවත් අයකු නොවේ නම් තොරතුරු තාක්ෂණික විශේෂඥයෙකුගේ (digital security expert) සහය ලබා ගන්න.පෙගසස් යෙදුම ඔබගේ දුරකතනයට ඉන්ස්ටෝල් (install) විය හැකි ආකාර කිහිපයකි.

1. Zero-day attacks

මෙම ක්රමය ඔස්සේ පරිශීලකයාගේ මැදිහත්වීමකින් තොරව නිසිලෙස යාවත්කාලීන (update) නොකල යෙදුමක (mobile app) ඇති අනාරක්ෂිත ස්ථානයක් හරහා ඔබ දුරකතනයට ඉන්ස්ටෝල් (Install) වීමේ හැකියාවක් ඇත.

උදාහරණයක් ලෙස ඉහත සඳහන් කරන ලද ව්ට්ස් ඇප් (whatsapp) ඔස්සේ සිදුවූ ඉන්ස්ටෝල් (install) කිරීමේදී අදාල දුරකතනය හිමි පුද්ගලයා වෙත නොදන්නා (unkown) නම්බරයකින් වට්ස් ඇප් (whatsapp) ඇමතුමක් ලද අතර එහි ප්රතිඵලයක් ලෙස වට්ස් ඇප් යෙදුම බිඳවැටුනු (app crash) අතර දුරකත්න ඇමතුමක් පැමිණි බව(miss call) හෝ ලැබුණු අංකයක් කෝල් රෙජිස්ට්රි (call registry) එකේ සටහන්ව නොතිබිණි.

Zero-day attacks ක්රමය ඔස්සේ සිදුවන බලපෑමෙන් බේරීම එතරන් පහසු කටයුත්තක් නොවන අතර වෙනත් රටවටල මෙම තර්ජනයට ලක්වූ මධ්යවේදීන්, ඉතා සුළු වටිනාකමකින් යුතු කුඩා ජංගම දුරකතන වරින් වර මිලට ගෙන මාසයක් වැනි සුළු කාලයක් භාවිතාකර එය විනාශකර නැවත වෙනත් එකක් භාවිතයට ගැනීමට පුරුදුව සිට ඇත.

2. Spear-phishing attacks

මෙම ක්රමය ඔස්සේ හැකර්වරුන්(Hackers) ඔවුන්ට අවශ්ය ලෙස නිර්මාණය කළ පණිවිඩයක් අවශ්ය මාධ්යවේදියා වෙත හෝ පරිශීලකයා වෙත යොමුකරනු ලබන අතර මෙම පණිවිඩයෙහි අත්යාවශ්ය පණිවිඩයක් ලෙස හැඟවෙන ලින්ක් (link) හෝ ඩොකියුමන්ට් (document) එකක් ඇතිබව පෙන්වමින් පරිශීලකයා වෙත මානසිකව පෙලඹීමක් ඇතිකර ක්ලික් (click) කර ගනු ලබයි.

මෙම පණිවිඩය කෙටි පණිවිඩ (SMS), ඊමේල් (e-mail), චැට් මෙසෙන්ජර් (chat messenger) හෝ සමාජ මාධ්යවල පණිවිඩයක් ලෙස පැමිණිය හැක. අදාල පරිශීලකයා වරක් එම ලින්ක් (link) එක ක්ලික් (click) කිරීමෙන් පෙගසස් යෙදුම පරිශීලකයාගේ දුරකතනයට ඉන්ස්ටෝල් (install) වීම සිදුවේ.

2.1 Citizen lab සහ Amnesty international ආයතන විසින් කරන ලද පරීක්ෂන වලට අනුව ඉහත එම පණිවිඩ (messages) පහත සඳහන් ආකාර වලින් ඔබ වෙත ලබිය හැක:

- ඔබ දන්නා තනාපති කාර්යාල හෝ ඔබ හොඳින් හඳුනන ජනමාධ්ය ආයතන හරහා ලැබෙන පණිවිඩ ලෙස

- ග්රහණයට ගත යුතු පරිශීලකයා ගේ දුරකතනය දැනටම අවදානම් සහිත් බව (security threats) සඳහන් පණිවිඩ ලෙස

- ඔබගේ රැකියාව හා සම්බන්ඳ පණිවිඩයක් ලෙස

- ඔබට හිතවත් සමීප පුද්ගලයන් ගේ චායාරූප නැරඹීමට හෝ ඔවුන් ගැන සඳහන් පණිවිඩ ලෙස

- ක්රෙඩිට් කාර්ඩ් (credit card), බැංකු හෝ වෙනත් ආයතන වලින් ලබා දෙන මූල්යමය සේවාවන් සහිත පණිවිඩ ලෙස

2.2 මෙවැනි spear-phising attacks වලින් ආරක්ෂාවීම සඳහා:

- A. ඔබවෙත පණිවිඩය එවන ලද පුද්ගලයා වෙනත් ක්රමයකින් සම්බන්ද කර ඒ පණිවිඩය පිළිබඳ තහවුරු කර ගැනීම.පණිවිඩය එවනා ලද පුද්ගලයා ඔබ පෙර නොහඳුනන කෙනෙක් නම් secondery source ඔස්සේ තොරතුරු සෙවීම එතරම් ආරක්ෂාකාරී ක්රමයක් නොවිය හැක. මන්ද යත් එම තොරතුරු අදාල හැකර්වරුන් විසින්ම තොරතුරු සොයන්නන් නොමග යැවීමට හිතාමතා නිර්මාණය කළ තොරතුරු විය හැක.

- B. ඔබ ලද පණිවිඩය අත්යාවශ්යයෙන්ම ඕපන් (open) කිරීමට අවශ්යනම් වෙනත් උපාංගයක් (secondary devide) ඇසුරින් එය කරන්න. භාවිතා නොකරන සෑම මොහොතකම එම secondary device එක බැටරිය ගලවා ක්රියා විරහිත කර තබන්න. එසේම නිරන්තරයෙන් factory reset කරන්න. මන්ද යත් ඔබගේ එම උපාංගයටද ආසාදනය වී පැවතිය හැකි නිසා.

- C. ඔබ වෙත ලද පණිවිඩයේ අඩංගු ලින්ක් (link), භාවිතයේ පහසුව තකා කෙටි කරන ලද (url shortner like bitly, tinyurl ) ඒවා නම් , Urlex වැනි Url expander භාවිතා කර එය ආරක්ෂිතද යන්න තහවුරු කර ගන්න.

- D. නිතරම default web browser භාවිතයට නොගෙන විකල්ප බ්රවුසරයක් භාවිතයට ගන්න. උදාහරණයක් ලෙස ඇන්ඩ්රොයිඩ් (android) මෙහෙයුම් පද්ධතිය ගූගල් ක්රෝම් (google chrome) වෙබ් බ්රවුසරය සහ ඇපල් (apple) මෙහෙයුම් පද්ධතිය සෆාරි (safari) වෙබ් බ්රවුසරය default වෙබ් බ්රවුසරය ලෙස යොදාගන්නා නිසා පෙගසස් ඔත්තු බැලීමේ යෙදුම මෙම default වෙබ් බ්රවුසර් මූලික වශයෙන් ආසාදනය වනු ලබන ලෙස නිර්මාණය කර ඇති හෙයින් විකල්ප වෙබ් බ්රවුසර් භාවිතයෙන් අවධානම තරමක් දුරට අවම කරගත හැක.

3. Physical installation by an adversary

ඔත්තු බැලීමට හෝ තොරතුරු සෙවීමට අවශ්ය පුද්ගලයාගේ දුරකතනයට භෞතික ලෙස ස්ථාපනය(install) කිරීමටද හැකියාවක් ඇත.

- A. ඔබගේ ජංගම දුරකතනය අනාරක්ෂිත ලෙස වෙනත් කෙනෙකුට භාවිතයට ගත හැකි ලෙස තැන තැන දමා නොයන්න.

- B. ඔබ ආරක්ෂිත දේශසීමාවන්, සෝදිසි කිරීම්, මුරපොළවල් හරහා පරීක්ෂාවට ලක්වන විට ඔවුන්ට ඔබගේ ජංගම දුරකතනය වෙනත් පුද්ගලයකුට භාර දෙන්නේ නම් එය ක්රියා විරහිත කර ලබා දෙන්න. නැතහොත් ඔබගේ අවධානය නිරන්තරයෙන් දුරකතනය පිළිබඳ තබාගන්න.

- C. ආරක්ෂාවට යොදන මුරපද (password) අකුරු ඉලක්කම් සහ සංකේත සහිත කෙනෙකුට උපකල්පනය කිරීමට අපහසු ආකාරයෙන් යොදන්න.

Dinesh Abeywickrama Ph.D. (Reading), MBCS, MBA, BCS

Facebook https://www.facebook.com/Samuraidinesh

Twitter https://twitter.com/dineshabeywick

Instagram https://www.instagram.com/samuraidinesh/

LinkedIn https://lk.linkedin.com/in/samuraidinesh

References

- Chawla, A. (2021). Pegasus Spyware – “A Privacy Killer.” SSRN Electronic Journal. https://doi.org/10.2139/ssrn.3890657

- J. Rudie, Z. Katz, S. Kuhbander and S. Bhunia, “Technical Analysis of the NSO Group’s Pegasus Spyware,” 2021 International Conference on Computational Science and Computational Intelligence (CSCI), Las Vegas, NV, USA, 2021, pp. 747-752, doi: 10.1109/CSCI54926.2021.00188.